Was ist ein TLS Zertifikat?

TLS sorgt für Sicherheit im Internet: Es schützt deine Daten vor Angriffen und ermöglicht eine vertrauenswürdige, verschlüsselte Kommunikation zwischen Geräten.

Zuletzt überarbeitet: Mai 2025

Inhaltsverzeichnis

In den Anfangszeiten des Internets spielte Datensicherheit eine untergeordnete Rolle. Die gesamte Kommunikation erfolgte unverschlüsselt und konnte offen zwischen den Rechnern mitverfolgt werden. In einer zunehmend digitalisierten Welt ist der Schutz sensibler Informationen im Internet von entscheidender Bedeutung. Ob bei der Übertragung von Passwörtern, Kreditkartendaten, medizinischen Informationen oder persönlicher Kommunikation – die Sicherheit der Datenübertragung ist ein zentrales Thema. Das kryptografische Protokoll TLS, kurz für Transport Layer Security, spielt hierbei eine wesentliche Rolle. Es bietet einen verlässlichen Standard zur Absicherung von Netzwerkverbindungen gegen Abhören, Datenmanipulation und Fälschung. Von Online Shops über E-Mail-Dienste bis hin zu Cloud Anwendungen: TLS ist aus der heutigen IT-Infrastruktur nicht mehr wegzudenken und bildet die Grundlage für Vertrauen im Netz. Auch moderne Anwendungen wie Voice over IP (VoIP) profitieren von einer sicheren Verbindung durch TLS-Verschlüsselung.

Begriff und Definition

Transport Layer Security (TLS) ist ein Verschlüsselungsprotokoll, das zur sicheren Übertragung von persönlichen Daten und anderen sensiblen Informationen über TCP/IP-Netzwerke dient. Es ersetzt das veraltete SSL-Protokoll und ist Teil der Familie von SSL/TLS-Technologien. Es arbeitet auf der Transportschicht des OSI-Modells und ermöglicht eine sichere Kommunikation zwischen Clients (z.B. Webbrowser) und Servern (z.B. Webserver). Eine typische TLS-Verbindung bietet drei grundlegende Sicherheitsmerkmale: Vertraulichkeit, Integrität und Authentifizierung. Dazu nutzt sie verschlüsselte Verbindungen, Verschlüsselungsalgorithmen wie AES sowie den Einsatz von einem öffentlichen und einem privaten Schlüssel.

Bedeutung

TLS ist von zentraler Bedeutung für die sichere Datenübertragung über das Internet. Es schützt verschlüsselte Daten, verhindert Man-in-the-Middle-Angriffe und ermöglicht den Aufbau von verschlüsselten Verbindungen, z. B. in Online Banking, E-Commerce und Cloud Diensten. Es schützt nicht nur Webseiten, sondern sichert auch VoIP-Anwendungen, VPN-Verbindungen, E-Mail-Dienste (wie SMTPS und IMAPS) sowie mobile Apps. Durch den Einsatz von Public-Key-Infrastrukturen (PKI) wird der öffentliche Schlüssel des Servers verwendet, um die Identität zu verifizieren und einen sicheren Sitzungsschlüssel zu erzeugen.

Funktionsweise

Die TLS-Funktion basiert auf einem mehrstufigen Prozess. In den frühen Tagen des Internets war Datensicherheit kaum ein Thema – Informationen wurden unverschlüsselt zwischen Rechnern übertragen. Mit dem Aufkommen von TLS änderte sich das grundlegend. Beim TLS-Handshake findet ein Schlüsselaustausch statt, bei dem der öffentliche Schlüssel des Servers zum Einsatz kommt. Der Client nutzt diesen Public Key, um einen zufälligen Schlüssel zu verschlüsseln, der anschliessend als Sitzungsschlüssel fungiert. Dieser wird für die symmetrische Verschlüsselung der eigentlichen Datenübertragung verwendet. Der Handshake beruht häufig auf Algorithmen wie RSA, Diffie-Hellman oder ECDHE. Während die TLS-Verbindung aktiv ist, schützt die TLS-Verschlüsselung alle übertragenen Inhalte. Zum Einsatz kommen hierbei Verschlüsselungsalgorithmen wie AES, ergänzt durch Hashfunktionen wie SHA zur Gewährleistung der Datenintegrität. Ein zentraler Bestandteil der Sicherheitsprüfung ist der Message Authentication Code (MAC), der sicherstellt, dass die Daten während der Übertragung nicht verändert wurden. Die Entschlüsselung der Nachrichten erfolgt dann beim Empfänger mit dem zugehörigen privaten Schlüssel.

Gründe für TLS

Die Nutzung von TLS bringt zahlreiche Vorteile mit sich, die weit über die reine Verschlüsselung hinausgehen:

- Vertraulichkeit: Nur berechtigte Kommunikationspartner*innen können auf die übertragenen Daten zugreifen.

- Integrität: Die Daten können auf dem Übertragungsweg nicht manipuliert werden.

- Authentifizierung: Insbesondere wird der Server überprüft, sodass sichergestellt ist, dass Nutzer*innen mit dem gewünschten Kommunikationspartner*innen verbunden sind und nicht mit einem gefälschten System.

- Vertrauen: Webseiten, die über HTTPS erreichbar sind, signalisieren Sicherheit und Seriosität – ein entscheidender Faktor im E-Commerce und bei Online-Diensten.

- Schutz persönlicher Daten: TLS sichert alle übertragenen Inhalte ab – von Passwörtern bis zu Kreditkarteninformationen.

Kosten

Obwohl das TLS-Protokoll selbst ein offener Standard ist und in vielen Open Source Lösungen wie OpenSSL oder LibreSSL implementiert wird, können bei der Nutzung von TLS dennoch Kosten entstehen. Diese betreffen vor allem die Beschaffung von TLS-Zertifikaten. Es gibt zwar kostenlose Alternativen wie Let’s Encrypt, die für viele Anwendungsfälle ausreichend sind, aber in professionellen Umgebungen werden oft Zertifikate mit erweiterter Validierung (EV) eingesetzt, die kostenpflichtig sind. Weitere Kostenpunkte können durch den Aufwand für die Einrichtung, Wartung und Erneuerung von Zertifikaten entstehen. Anbieter*innen wie Cloudflare bieten automatisierte TLS-Lösungen als Teil ihrer Web Security Suites an, was ebenfalls mit Kosten verbunden sein kann. Auch die Performancekosten durch zusätzliche Latenz oder Rechenlast sind zu bedenken.

Vorteile und Nachteile

TLS bringt eine Vielzahl an Vorteilen, aber auch ein paar Herausforderungen mit sich:

Vorteile:

- Hohe Sicherheit: Durch moderne Verschlüsselungsverfahren wird ein hohes Mass an Schutz gewährleistet.

- Weltweite Kompatibilität: Funktioniert mit allen gängigen Browsern, Servern und Systemen.

- Breite Community-Unterstützung: Eine grosse Entwickler- und Anwendergemeinschaft sorgt für ständige Weiterentwicklung.

- Nahtlose Integration: Lässt sich problemlos in bestehende Systeme und IT-Infrastrukturen einbinden.

- Besseres SEO-Ranking: Webseiten mit HTTPS werden von Suchmaschinen wie Google bevorzugt behandelt.

Nachteile:

- Komplexe Implementierung: Besonders bei grossen Infrastrukturen mit vielen Subdomains und Servern kann die Einrichtung aufwendig sein.

- Fehleranfälligkeit: Die Pflege und regelmässige Verlängerung von Zertifikaten birgt Potenzial für menschliche Fehler.

- Sicherheitsrisiken: Alte oder falsch konfigurierte Systeme können Schwachstellen aufweisen.

- Erhöhte Latenz: Der Aufbau einer verschlüsselten Verbindung kann auf älteren Geräten zu Verzögerungen führen.

E chli Wärbig

Neugierig geworden?

Wir stören ungern – na gut, vielleicht ein bisschen. Aber hey, wenn du schon da bist: Hol dir mehr Wissen und Wirkung – oder einfach ein bisschen iqual in dein Leben. Klick dich rein – oder lies unten weiter.

Kritik und Probleme

Trotz seiner Verbreitung und Reife ist diese Technik nicht frei von Problemen. Zu den häufigsten Schwachpunkten zählen:

- Fehlerhafte Implementierungen: Viele Angriffe auf TLS beruhen nicht auf dem Protokoll selbst, sondern auf schlecht konfigurierten Servern.

- Unzureichend geschützte Zertifikate: Unsicher verwaltete oder kompromittierte Schlüsselmaterialien stellen ein Risiko dar.

- Veraltete Protokollversionen: Viele Server unterstützen noch TLS 1.0 oder 1.1, obwohl diese als unsicher gelten.

- Problematische Zertifikatsverwaltung: Abgelaufene oder falsch ausgestellte Zertifikate können zu Ausfällen oder Sicherheitslücken führen.

- Vertrauensprobleme bei Zertifizierungsstellen (CAs): Fehler oder Kompromittierungen bei CAs, wie im Fall der Symantec-CA, können das Vertrauen in die gesamte Sicherheitskette untergraben.

Angriffe auf TLS

In der Vergangenheit gab es zahlreiche Angriffe, die auf TLS-Verbindungen zielten. Zu den bekanntesten zählen:

- Heartbleed Bug in OpenSSL: Er ermöglichte das Auslesen sensibler Daten direkt aus dem Arbeitsspeicher betroffener Systeme.

- Man-in-the-Middle-Angriffe: Ein Angreifer schaltet sich zwischen zwei Kommunikationspartner und liest Daten mit oder manipuliert sie.

- Protocol Downgrade Attacks: Der Angreifer zwingt die Verbindung, eine veraltete und unsichere Protokollversion zu verwenden.

- Padding Oracle Attacks: Diese nutzen Schwächen bei der Blockverschlüsselung aus, um verschlüsselte Inhalte zu entschlüsseln.

Diese Beispiele zeigen: Selbst ein starkes Protokoll wie TLS ist nur so sicher wie seine Implementierung.

Geschichte

TLS hat eine lange Geschichte. Es wurde als Nachfolger von SSL 3.0 entwickelt, das von Netscape eingeführt wurde. Die Standardisierung übernahm ab 1999 die Internet Engineering Task Force (IETF). Mit TLS 1.0 begann die systematische Weiterentwicklung. TLS 1.1 brachte verbesserte Schutzmassnahmen gegen bestimmte Angriffe. TLS 1.2 war lange Zeit der Goldstandard und wurde über ein Jahrzehnt weltweit eingesetzt. Mit TLS 1.3 folgte 2018 ein grosser Sprung: Alte, unsichere Mechanismen wurden entfernt, der Handshake optimiert und die Sicherheit deutlich erhöht. Jede neue Version bringt höhere Sicherheit und bessere Performance.

Zukunft

Die Zukunft von TLS ist eng mit den Entwicklungen im Bereich der Netzwerksicherheit und Kryptografie verknüpft. TLS 1.3 hat die Grundlage geschaffen für eine noch breitere Adaption und Integration in neue Technologien. Konzepte wie Zero Trust Architecture bauen auf verschlüsselter Kommunikation auf. Auch im Bereich der mobilen Anwendungen, IoT-Geräte und cloudbasierten Dienste wird TLS eine immer wichtigere Rolle spielen. Parallel dazu arbeiten Initiativen wie die IETF an der Weiterentwicklung des Protokolls. Auch Technologien wie QUIC, ein von Google entwickeltes Transportprotokoll mit integriertem TLS, dürften in Zukunft eine grössere Rolle spielen.

Einsatzgebiete

TLS ist aus der IT nicht mehr wegzudenken und findet in zahlreichen Bereichen Anwendung. Klassische Einsatzgebiete sind:

- Gesicherte Webseiten (über HTTPS)

- Webserver-Kommunikation

- E-Mail-Kommunikation mit IMAP, IMAPS, SMTP, SMTPS, POP3S

- Virtuelle private Netzwerke (VPNs)

- Cloudbasierte Anwendungen

- Absicherung von mobilen Apps und APIs

- Verwendung in Microsoft-Umgebungen

- Sicherheitslösungen von Anbieter*innen wie Cloudflare

- Softwareentwicklung mit OpenSSL, BoringSSL und weiteren TLS-Bibliotheken

- Voice over IP (VoIP)-Kommunikation

Anleitung: TLS-Verbindung einrichten

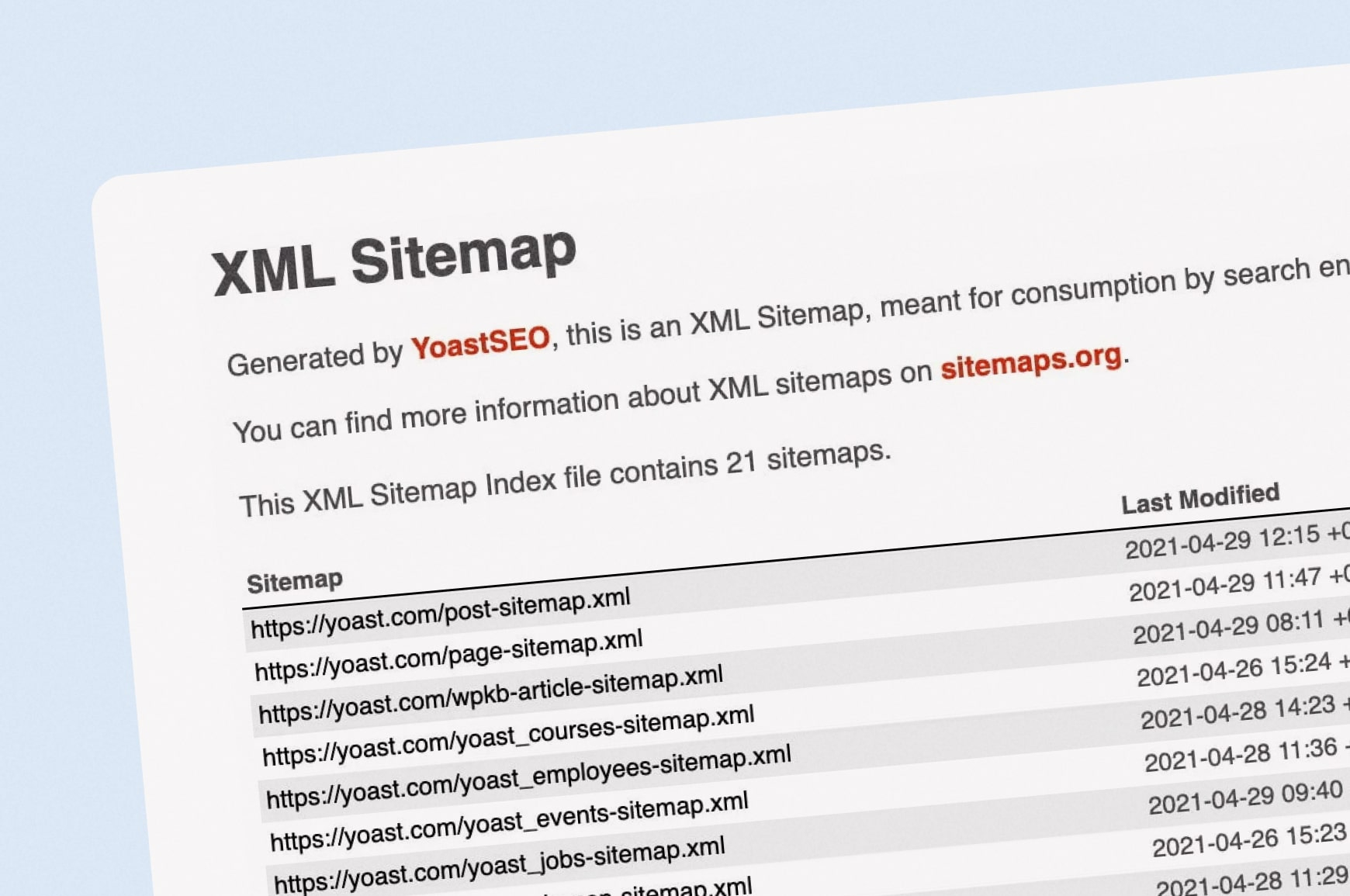

- Zertifikat beschaffen: Über Anbieter*innen wie Let’s Encrypt (kostenlos) oder kommerzielle CAs.

- Serverkonfiguration: Zertifikat und privater Schlüssel werden im Webserver eingebunden.

- Protokolle festlegen: Nur TLS 1.2 oder TLS 1.3 aktivieren, alte Protokolle deaktivieren.

- Cipher Suites wählen: Nur sichere Kombinationen zulassen, z. B. mit AES und PFS.

- OCSP Stapling aktivieren: Zertifikatsstatus effizient überprüfen.

- Testen und überwachen: Tools wie SSL Labs nutzen, um die Konfiguration zu prüfen.

- Automatisierung: Mit Tools wie Certbot die Verlängerung automatisieren.

Best Practices

- TLS-Version aktuell halten: Immer die neueste Version wie TLS 1.3 verwenden, um höchste Sicherheitsstandards zu gewährleisten.

- Schwache Algorithmen vermeiden: Veraltete Cipher Suites und unsichere Algorithmen deaktivieren.

- OCSP Stapling nutzen: Ermöglicht eine schnellere und sicherere Überprüfung von Zertifikaten.

- Perfect Forward Secrecy (PFS): Schützt vergangene Kommunikationsdaten selbst bei Schlüsselkompromittierung.

- Automatische Erneuerung: Zertifikate regelmässig und automatisch verlängern, um Ausfälle zu vermeiden.

- Monitoring und Logging: Verbindungsversuche und Fehler protokollieren, um Sicherheitslücken frühzeitig zu erkennen.

- Vertrauenswürdige CAs: Nur Zertifikate von anerkannten und geprüften Zertifizierungsstellen verwenden.

SSL, TLS und HTTPS

Die Begriffe SSL, TLS und HTTPS werden oft synonym verwendet, stehen jedoch für unterschiedliche Dinge:

- SSL (Secure Sockets Layer) ist der veraltete Vorläufer von TLS und sollte heute nicht mehr eingesetzt werden.

- TLS (Transport Layer Security) ist der aktuelle Standard für die Sicherung von Verbindungen.

- HTTPS (Hypertext Transfer Protocol Secure) ist das Anwendungsszenario: HTTP über TLS.

Was viele als «SSL-Zertifikat» bezeichnen, ist technisch gesehen ein TLS-Zertifikat. Webseiten mit HTTPS bieten nicht nur bessere Sicherheit, sondern auch mehr Vertrauen bei den Nutzer*innen. TLS bildet die Basis dafür und sollte in keiner modernen IT-Infrastruktur fehlen.