DDoS-Attacke Post Mortem April 2024

Diese Woche gab es eine DDoS-Attacke auf unsere Systeme. Wir erklären dir, was passiert ist und wie wir den Angriff abgewehrt haben.

Einleitung

Am 09. und 10. April wurde ein weltweiter, gezielter DDoS-Angriff auf eine Applikation auf unseren Servern durchgeführt. Ziel eines solchen Angriffs ist es, Systeme und Server so zu überlasten, dass sie nicht mehr verfügbar sind.

Der Angriff stellte keine Gefahr für die Datenintegrität oder die Sicherheit der Websites dar. Sie zielt ausschliesslich darauf ab, die betroffene Applikation lahmzulegen und ist nicht gegen andere Websites gerichtet.

Der Grund für den Angriff ist unklar, es wurden auch keine Forderungen gestellt. Es ist uns jedoch gelungen, die Auswirkungen zu minimieren und den Angriff abzuwehren.

In diesem Blogbeitrag beschreiben wir die Ereignisse in chronologischer Reihenfolge.

Ablauf der Ereignisse

Erste Welle

Der Angriff begann am 09.04. um 11:15 Uhr (MESZ). Alle Aufrufe waren an eine bestimmte Domain gerichtet. Durch unser kontinuierliches Monitoring konnten wir dies sofort erkennen und schnell Gegenmassnahmen einleiten.

Wir haben die betroffene Domain isoliert und die Anfragen auf diese Domain beschränkt. Dadurch wurden viel weniger Ressourcen benötigt und die anderen Websites waren innerhalb weniger Minuten wieder erreichbar.

Gleichzeitig nahmen wir sofort Kontakt mit der IT-Abteilung der betroffenen Organisation auf. Innerhalb von einer Stunde entwickelten wir gemeinsam mögliche Strategien und einen Umsetzungsplan.

Als Hauptziel wurde die Anschaffung und Integration eines Cloud Delivery Networks (CDN) und DDoS-Services definiert. Aufgrund der guten Erfahrungen empfahl iqual die Nutzung von Cloudflare.

Die DNS-Einstellungen wurden von der Organisation vorgenommen und die iqual stellte die Expertise für die Vorgehensweise und Einrichtung des externen Dienstes zur Verfügung.

Aufgrund technischer Einschränkungen eines Drittsystems für DNS-Redundanz konnte zu diesem Zeitpunkt noch nicht alle Anfragen umgeleitet werden.

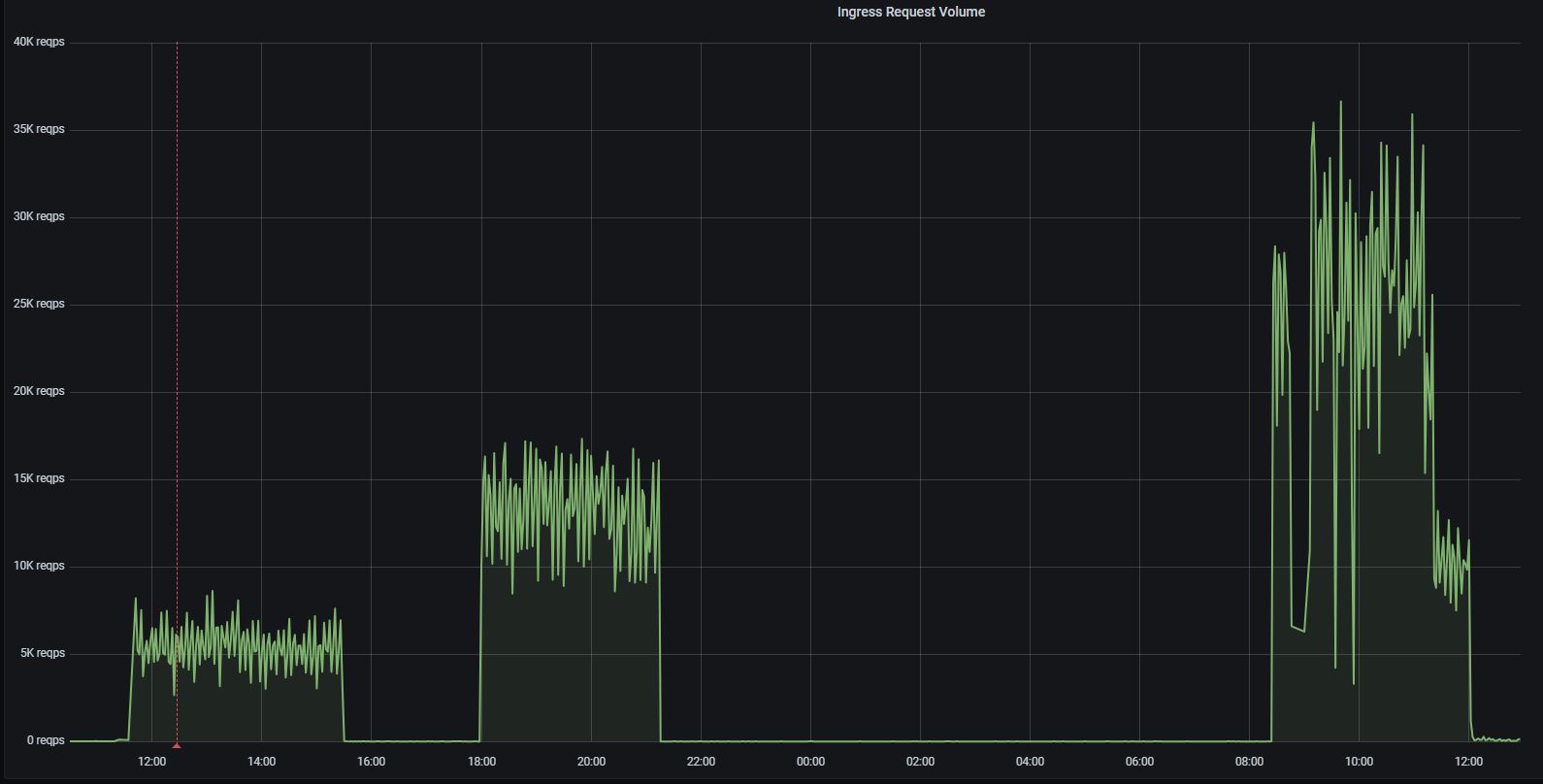

In dieser Welle gingen im Schnitt ca. 5000 Anfragen pro Sekunde ein. Dieser Angriff hielt bis ca. 15.45 Uhr (MESZ) an, konnte aber durch unsere Erstmassnahmen abgefangen werden.

Zweite Welle

Eine zweite Welle zwischen 18:00 und 21:30 Uhr (MESZ) mit bis zu 17'000 Anfragen pro Sekunde konnte mit den bestehenden Massnahmen abgefangen werden. Es kam zu keinen weiteren Ausfällen.

Diese zweite Welle deutete an, dass der Angriff skaliert und fortgesetzt wird und die getroffenen Massnahmen notwendig waren, um die Verfügbarkeit der Systeme sicherzustellen.

Dritte Welle

Die dritte und grösste Welle erreichte uns am 10.04. zwischen 08:30 und 12:00 Uhr (MESZ).

Im Durchschnitt verzeichneten wir hier 20'000 Anfragen pro Sekunde und Spitzenwerte von 40'000 Anfragen pro Sekunde.

Trotz der getroffenen Massnahmen wurden unsere Systeme durch die Menge der Anfragen an ihre Grenzen gebracht. Dies führte teilweise dazu, dass einzelne Webseiten für einige Minuten nicht mehr erreichbar waren oder sich die Ladezeiten deutlich verlängerten. Durch weitere interne Massnahmen konnten wir auch diese Lastspitze abfangen.

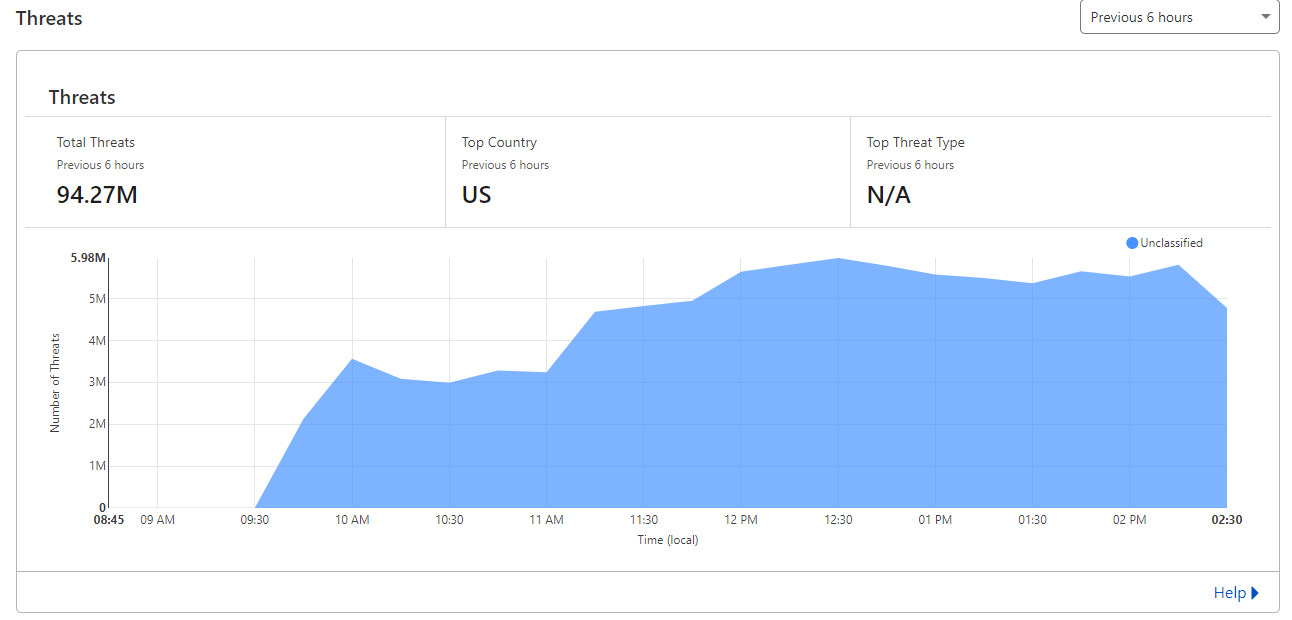

In Zusammenarbeit mit der IT-Abteilung der Organisation konnten wir alternative Wege finden, um den Traffic umzuleiten. So wurde ab 10:00 Uhr der gesamte Traffic umgeleitet und das System von iqual entlastet. In den ersten vier Stunden konnten so über 100 Millionen Anfragen abgewehrt werden.

Damit war die Attacke vollständig abgewehrt. Auch in den Logs von Cloudflare ist seit dem 10.04.2024 um 16:00 Uhr (MESZ) kein auffälliges Anfragevolumen mehr zu verzeichnen.

Zusammenfassung und Ausblick

Bei dieser Attacke handelte es sich um einen klassischen DDoS-Angriff, der, soweit bekannt, ausschliesslich auf die Überlastung einer bestimmten Anwendung abzielte. Durch schnelle Reaktion und hervorragende Zusammenarbeit mit der IT der betroffenen Organisation konnten die Ausfälle und Auswirkungen minimiert werden. Insgesamt wurden von den Angreifern in den drei Wellen ca. 600 Millionen Zugriffe auf die Applikation gesendet.

Während diese Applikation nun geschützt ist, bleiben DDoS-Attacken für jede Webseite ein mögliches Problem. Mit unserem Umzug auf Platform.sh erweitern wir unser Tool-Set, um auch auf diese Bedrohungen reagieren zu können und die Effekte zu minimieren.

Die Nutzung zusätzlicher Dienste wie Cloudflare ist in diesen Szenarien weiterhin sinnvoll. Die dauerhafte Bereitstellung ausreichender Ressourcen ist zu kostspielig.

Gerne beraten wir dich, ob die Integration solcher Services angezeigt ist und wie die Umsetzung aussehen kann.